créditos: Paulo Roberto Junior - WoLF do site Viva o Linux.

Adaptei pequenos trechos como por exemplo a inclusão de plugins para mensagens em broadcast e auditoria nas mensagens. Abaixo o passo a passo serve para as versões Debian like.

Primeiramente vamos partir do ponto que você já tem um sistema operacional Linux totalmente instalado e funcional, e que usa preferencialmente um gerenciador de pacotes do estilo apt-get.

Por via das dúvidas, vamos solicitar uma breve atualização dos repositórios do seu gerenciador de pacotes e do sistema operacional em si.

1. Acesse o terminal de sua preferência;

2. Digite os comandos:

$ sudo apt-get update (Atualiza sua lista de repositórios)

$ sudo apt-get upgrade (Atualiza os pacotes que achar necessário)

Servidor web completo:

$ sudo apt-get install apache2 python openssl phpmyadmin php5

$ sudo apt-get install php5-gd

$ sudo apt-get install php-pear php5-gd php5-xsl curl libcurl3 libcurl3-dev php5-curl

Pacotes JAVA necessários:

$ sudo apt-get install sun-java6-jre (instala o JAVA JRE)

Caso não funcione, verifique a lista de repositórios do seu Linux ou baixe em:

Download jre-6u7-linux-i586.bin

Obs.: O comando "sudo" se refere a executar o comando em modo "root", caso o usuário logado não seja o próprio.

3. Baixe o pacote do openfire em:

Download openfire_3.6.0a_all.deb

Caso não funcione, o site do desenvolvedor é: Ignite Realtime - downloads

Uma alternativa é converter o pacote .rpm para .deb usando o Alien:

$ sudo apt-get install alien

$ sudo alien --to-deb openfire-3.6.0a-1.i386.rpm

e pule próximo passo, que é instalar o .deb.

4. Salve-o em uma pasta separada, de preferência em /opt/openfire.

E vamos instalar:

$ sudo dpkg -i openfire_3.6.0a_all.deb

5. Após a instalação, em alguns casos é necessário permissão, caso precise:

$ sudo chmod 775 -Rf /opt/openfire/

6. Vamos iniciar o serviço do openfire:

$ sudo /etc/init.d/openfire start

Ou manualmente em:

# /opt/openfire/bin/openfire.sh

Ao término aparecerá algo como:

Openfire 3.6.0a-1 [16/010/2008:12:10]

Console de Administração ouvindo em http://192.168.100.173:9090

Pronto, temos nosso servidor OPENFIRE instalado no Linux.

#

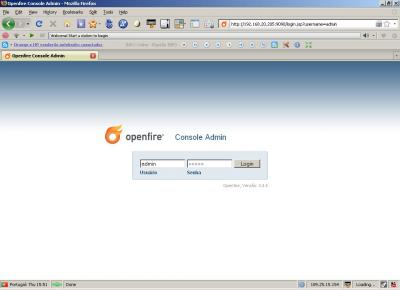

Agora vamos configurar o Openfire. Sua configuração é TOTALMENTE feita pela WEB, portanto fica muito fácil.

Acesse em seu browser favorito o endereço:

http://ip_do_servidor:9090

Exemplo: http://192.168.100.173:9090 Escolha o idioma e clique em "Continuar".

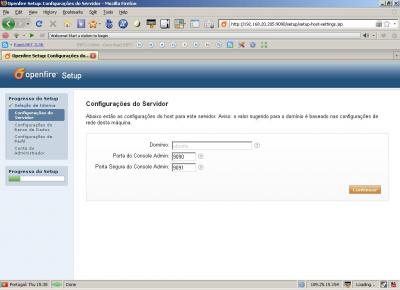

2. A seguinte tela aparecerá: Dê preferência ao nome do domínio, ele será muito importante. Por padrão ele pega o nome do servidor, mas você deve alterar para um nome mais amigável, pois este domínio é o complemento do LOGIN do usuário.

Exemplo: Conta marcelo.albertino, para se autenticar no servidor a conta se chama: marcelo.albertino@NOME_DOMINIO.

Portanto escolha BEM o nome do domínio!

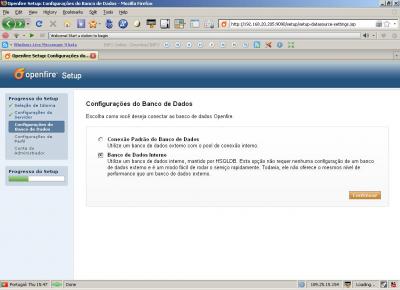

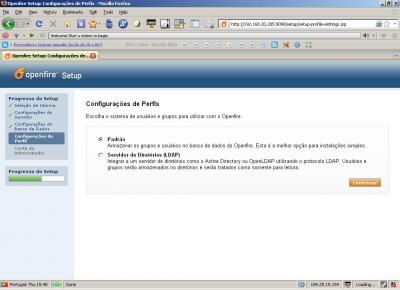

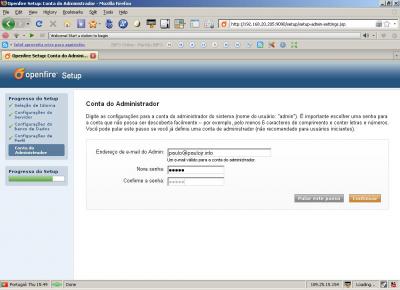

3. A próxima tela a ser mostrada se refere ao banco de dados, de preferência escolha a 2ª opção em "BANCO DE DADOS INTERNO": 4. A próxima tela se refere às configurações de perfis, de preferência deixe como está: 5. A próxima tela se refere à conta do administrador, preencha com seus dados e NÃO as esqueça. 6. Parabéns, você configurou o Openfire com sucesso! Agora acesse o painel de controle: #

#

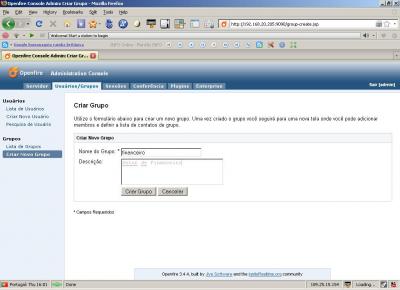

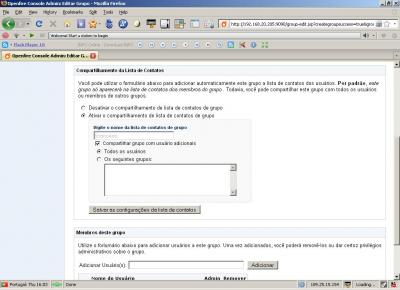

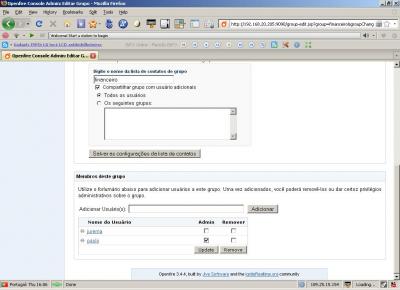

1. Para criar uma conta é muito simples: acesse a guia "Usuários/Grupos" > "Criar Novo Usuário", conforme a imagem abaixo. Lembre-se, a conta do usuário NÃO tem "@", é somente o login: paulo, joão, jussara etc. 2. Para criar um grupo é muito simples: acesse a guia "Usuários/Grupos" > "Criar Novo Grupo", conforme a imagem. 3. Dica: Que tal ter um grupo com uma lista de usuários e que todos os usuários novos e antigos tenham sempre uma listagem de usuários e grupos atualizada? Ative o COMPARTILHAMENTO DA LISTA DE CONTATOS. Após isto ADICIONE membros deste grupo, basta digitar o usuário criado e clicar em adicionar. #

O servidor Openfire é tão completo que sempre está se atualizando e existem centenas de plugins e complementos para ele, um melhor que o outro. E a instalação de plugins é tarefa das mais intuitivas possíveis.

Vá na guia "Plugins" > "Plugins Disponíveis" e instale o que você desejar, conforme a tela: Tem plugin de importar/exportar usuários em XML, tem mensagem para todos os usuários (BROADCAST), muito útil para, por exemplo: O SERVIDOR DE E-MAIL ESTARÁ FORA DO AR EM 5 MINUTOS.

Cliente - MSN

O cliente, claro! De nada adianta um servidor sem um cliente. Como vamos testar?Existem centenas de clientes que se conectam ao servidor Openfire baseado em JABBER. Vou mostrar o que mais gosto e que mais se parece ao Windows Live Messenger.

Download Pandio

Baixe o Pandio e instale em uma máquina Windows, para versão Linux, vide o site.

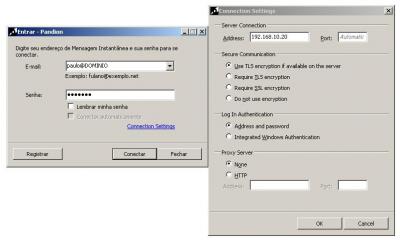

Após instalar, vamos configurar:

Abra o programa e clique em "Connection Settings". Informe o ip do servidor openfire.

Salve e informe o login com "@" e domínio, exemplo:

Login: paulo@DOMINIO Veja um exemplo de como fica:

Alguns Plugins que destaco e que instalei no servidor que montei são:

1 - Boradcast, Se você quiser mandar uma mensagem para todos os usuários do grupo info, basta enviá-la para info@broadcast.xmpp.minhaempresa.com.br.

2 - Content filter, para proibir o uso de palavras proibidas com cunho racial ou pornográfico

3 - Monitoring Service, Esse é quem faz o monitoramento das conversas;

4 - MotD (Message of the Day) como o próprio nome diz vc pode mandar mensagens diferentes todos os dias que abre automáticamente ao logarem no servidor.

5 - User Import Export , vc pode importar e exportar sua lista de contatos caso migre de servidor por exemplo.

Espero que aproveitem, aqui todo mundo curtiu, e alem do mais vc pode criar um Dnat no modem e firewall e conectar de sua casa também, mas isso é papo pra outra hora.

TFA